Excelente Qualidade

- Mais de 100 projectos de conceção e configuração de PCB por ano.

- Designers excepcionais com mais de 10 anos de experiência profissional.

- Vendas e apoio técnico em direto 7/24.

- Serviços de expedição de layout de PCB em 6 horas.

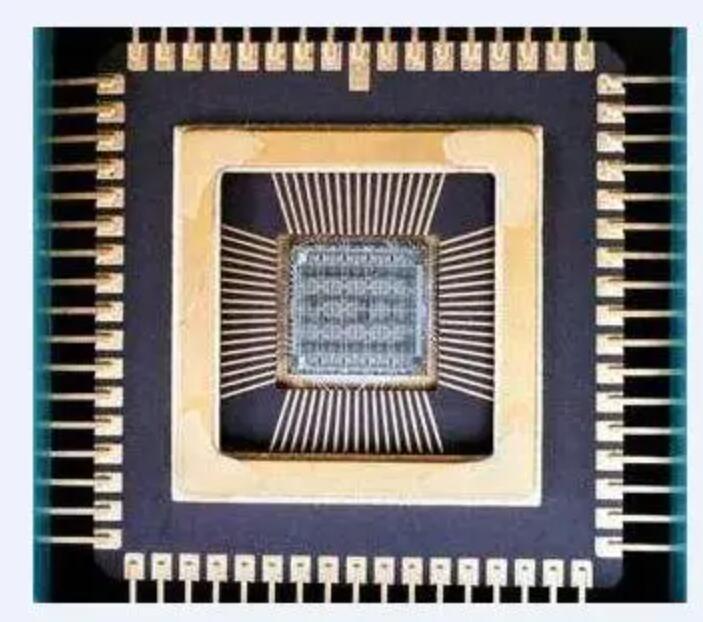

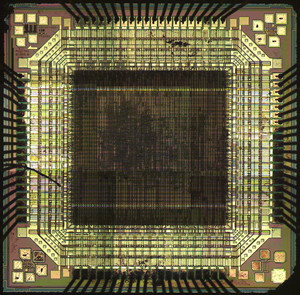

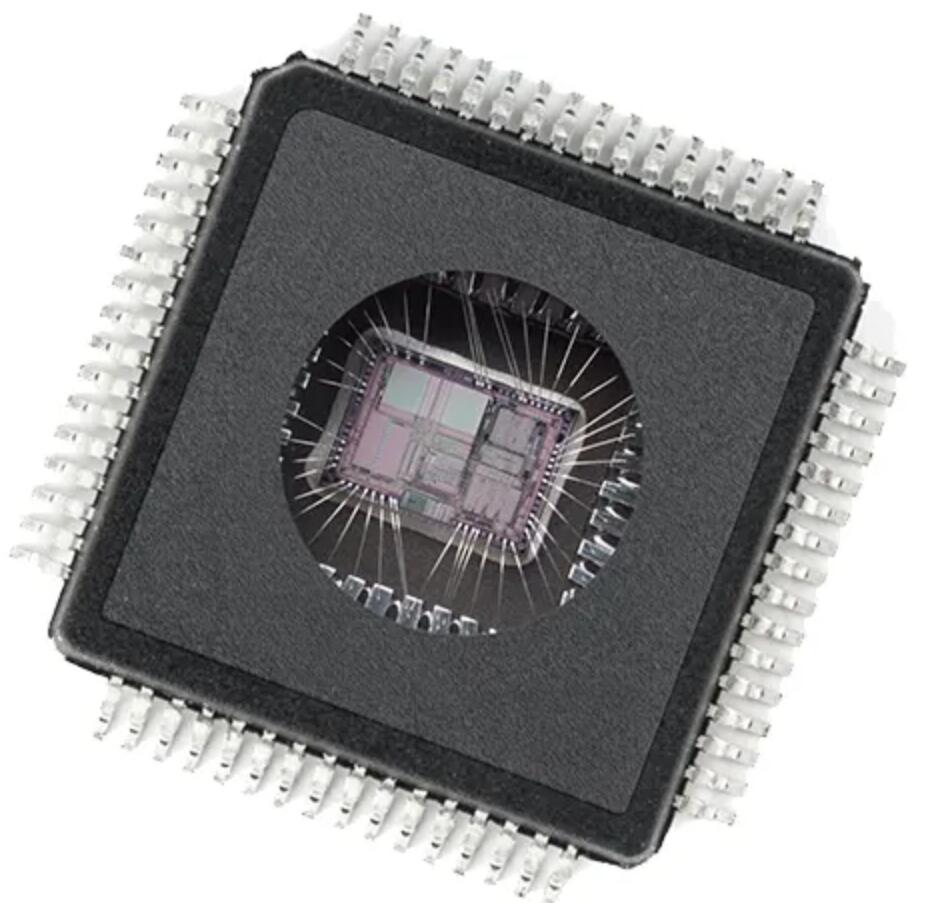

Imagens da Empresa

Vantagens de Nosso Projeto de PCB

- Largura mínima do traço 2,5mil.

- Espaçamento mínimo entre traços: 2,5mil.

- Mínimo de 6mil vias (4mil perfuração a laser).

- Número máximo de camadas: 38 camadas.

- Espaçamento mínimo entre BGAs: 0,4 mm.

- Pino máximo de BGA: 2500 pinos.

- Maior número de camadas: 18 camadas.

- Tempo de entrega mais rápido: 6 horas por projeto.

Serviço de Rachadura IC

O Que é a Rachadura IC (IC Crack)?

A Rachadura IC também é conhecido como desbloqueio de IC ou descriptografia de IC. Normalmente, o CI dos produtos finais é criptografado. Os serviços de desbloqueio de CI consistem em descriptografar o CI por meio de abordagens de engenharia reversa de semicondutores. O programa dos CI poderá ser lido pelo programador após o desbloqueio do CI.

Serviços de Cracking de CI

Desbloquearemos sua amostra de CI. Você receberá o código do CI em arquivo Bin / Hex para programar novos CIs:

2 novas amostras de CI programadas e entregues a você para teste (100% de reembolso se as amostras não passarem no teste)

Envio do arquivo Bin ou Hex extraído

*A amostra de CI será descapsulada e não estará em condições de funcionamento após o desbloqueio do CI.

Quais são os Métodos de Cracking de Um CI?

Há várias abordagens que usamos para atacar um CI.

1. Ataque por Software

A tecnologia normalmente ataca os CIs usando as interfaces de comunicação do processador e explora protocolos, algoritmos criptográficos ou brechas de segurança nesses algoritmos. Um exemplo típico de ataque de software foi o ataque à antiga família de microcontroladores ATMELAT89C. O invasor aproveitou as brechas no projeto de tempo da operação de apagamento da série de microcontroladores: usando um programa autodesenvolvido, interrompeu a próxima etapa de apagar os dados da memória do programa, depois de apagar o bit de bloqueio de criptografia. O programa se tornou não criptografado e, em seguida, o programador simplesmente leu o programa no chip.

Também é possível utilizar os métodos de criptografia para atacar o CI, com base no desenvolvimento de novos dispositivos de ataque, com alguns softwares para realizar ataques de software. Recentemente, houve um dispositivo de ataque na China chamado Kai Ke Di Technology 51 chip decryption equipment (desenvolvido por um profissional de ataque a CI de Chengdu, China), esse dispositivo desbloqueia o CI principalmente por meio do SyncMos.Winbond, devido às brechas no processo de produção do CI. O método consiste em usar alguns programadores para localizar os bytes inseridos. Por meio desse método, é possível descobrir se o chip tem um slot contínuo (encontrar os bytes FFFF contínuos do chip). Os bytes inseridos são capazes de executar a instrução para enviar o programa interno e, em seguida, usar o dispositivo de descriptografia para intercriptografar e obter o programa.

2. Ataques de Detecção Eletrônica:

A tecnologia normalmente monitora as características analógicas do processador de todas as conexões de alimentação e interface durante a operação normal com alta resolução temporal e ataca monitorando suas características de radiação eletromagnética. Como o microcontrolador é um dispositivo eletrônico ativo, o consumo de energia correspondente muda à medida que ele executa instruções diferentes. Isso permite que o invasor adquira informações críticas específicas no microcontrolador analisando e detectando essas alterações usando instrumentos de medição eletrônicos especiais e estatísticas matemáticas. Quanto ao programador de RF, ele pode ler diretamente o modelo antigo do programa de criptografia MCU para usar esse princípio.

3. Tecnologia de Ataque de Geração de Erros:

A tecnologia usa condições operacionais anormais para causar erros no processador e, em seguida, o processador fornece acesso adicional para permitir os ataques. As tecnologias de geração de erros mais amplamente usadas incluem ataques de tensão e de relógio. Os ataques de baixa e alta tensão podem ser usados para desativar o circuito de proteção ou forçar o processador a executar operações incorretas. Uma transição de relógio pode redefinir o circuito de proteção sem interromper as informações protegidas. As transições de energia e de relógio podem afetar a decodificação e a execução de uma única instrução em alguns processadores.

4. Tecnologia de Sonda:

A tecnologia consiste em expor diretamente as conexões internas do chip e, em seguida, observar, manipular e interferir no microcontrolador para atingir o objetivo do ataque.

5. Método de Ataque por UV:

O ataque UV consiste em aplicar radiação ultravioleta no chip e converter o chip criptografado em um chip não criptografado e, em seguida, usar o programador para ler o programa diretamente. Esse método é adequado para chips OTP. Os engenheiros que projetam microcontroladores sabem que os chips OTP só podem ser apagados por luz UV. Portanto, para apagar a criptografia, é necessário usar UV. Atualmente, a maioria dos chips OTP produzidos em Taiwanc pode ser descriptografada por esse método. Metade da embalagem de cerâmica do chip OTP terá uma janela de quartzo. Esse tipo de IC pode ser irradiado diretamente com luz ultravioleta. Se for uma embalagem plástica, será necessário abrir o chip primeiro e o wafer poderá ser exposto à luz ultravioleta. Como a criptografia desse chip é relativamente ruim, a descriptografia básica não exige nenhum custo, portanto, o preço de mercado da descriptografia do chip é muito barato, por exemplo, a descriptografia do SONIX SN8P2511, a descriptografia do Infineon SCM.

6. Brechas nos Chips:

Muitos chips têm vulnerabilidades criptográficas no momento do projeto. Esses chips podem explorar vulnerabilidades para atacar o chip e ler o código na memória, como a exploração do código do chip mencionada em nosso outro artigo: Se conseguirmos encontrar o código FF contínuo que pode ser inserido em bytes, poderemos reverter o programa. Ou se algum código de pesquisa contiver um byte especial, se houver tal byte, poderemos usá-lo para reverter o programa. Os chips como Winbond ou Shimao MCU, por exemplo, descriptografia W78E516, descriptografia N79E825, descriptografia ATMEL série 51 AT89C51 é usar as brechas de byte no código para atacar.

Além disso, há algumas brechas óbvias no chip, como um pino na criptografia que se tornará um chip não criptografado ao adicionar o sinal eletrônico. Como a tecnologia de ataque envolve um fabricante chinês de MCU, não listaremos os modelos aqui. Todos os dispositivos de descriptografia de chip que podem ser vistos no mercado atualmente utilizam as brechas no chip ou no programa para realizar o desbloqueio do IC. No entanto, as abordagens que podem ser compradas/compartilhadas no exterior basicamente só conseguem desbloquear um número muito limitado de modelos, pois as abordagens de ataque detalhadas são altamente confidenciais para cada laboratório ou empresa. Na Hiechpcba, desenvolvemos nosso próprio equipamento de descriptografia apenas para uso interno. Temos a tecnologia com nossas ferramentas desenvolvidas que é capaz de desbloquear, por exemplo, o MS9S09AW32, ou o dispositivo que pode desbloquear especificamente o LPC2119LPC2368 e outros CIs ARM semelhantes. Os resultados serão muito confiáveis com o uso de abordagens e ferramentas especializadas para o catálogo específico de CIs.

7. Método de Fusível de Criptografia de Recuperação FIB:

Esse método é adequado para muitos chips com criptografia de fusível, sendo o exemplo mais típico o desbloqueio do MSP430 da TI. Como a criptografia do MSP430 é para queimar o fusível, desde que o fusível possa ser restaurado, o CI muda para chips não criptografados. Mais modelos, como MSP430F1101A, MSP430F149, MSP430F425 e assim por diante. Normalmente, usamos a sonda para fazer a reconexão do fusível. Se não houver equipamento, ainda é possível fazer isso modificando as linhas contratando empresas de modificação de semicondutores. Em geral, pode-se usar o equipamento FIB (feixe de íons focalizados) para conectar a linha ou com uma modificação a laser dedicada do equipamento para restaurar a linha. Essa abordagem não é a solução preferida devido à necessidade de equipamentos e consumíveis, o que aumenta o custo dos clientes para o trabalho de desbloqueio de CI. Usaremos a tecnologia se não houver um método melhor.

8. Modificação do Circuito de Criptografia:

Atualmente, no mercado, o projeto do chip CPLD e DSP é complexo, com alto desempenho de criptografia, e é difícil fazer a descriptografia usando o método acima. Então, precisamos fazer a análise mencionada anteriormente para a estrutura do chip e, em seguida, encontrar o circuito de criptografia e usar o equipamento de modificação do circuito do chip para fazer algumas alterações e fazer com que o circuito de criptografia falhe. O DSP ou CPLD criptografado passará então para um status não criptografado, no qual os códigos poderão ser lidos. Usamos a tecnologia para TMS320LF2407A, TMS320F28335, TMS320F2812 e outros.

Perguntas e Respostas sobre Desbloqueio de IC

P1: O que é desbloqueio de IC?

A1: Outros nomes para o IC Unlock incluem IC Crack, IC Attack e IC Decryption. O CI dos itens acabados geralmente é criptografado. Os serviços de desbloqueio de CI incluem o uso de técnicas de engenharia reversa de semicondutores para desbloquear o CI. Após a quebra do CI, o programador pode ler o programa do CI.

P2: Qual é o preço do IC crack?

A2: A faixa de preço do IC crack é relativamente grande, dependendo principalmente do modelo específico!

Desde que comecei a trabalhar com IC crackers, recebo com frequência todos os tipos de perguntas dos clientes. Hoje, vamos explicar por que o IC cracker também é voltado para chips e há uma diferença tão grande de preço? Alguns chips custam apenas algumas dezenas de dólares, enquanto outros custam dezenas de milhares ou até centenas de milhares?

P3: Podemos crackear CIs polidos ou falsos?

R3: Para esse tipo de CI, é necessário abrir a tampa do chip e identificar o modelo real do chip. Em seguida, você poderá determinar se o cracking é bem-sucedido. Nesse caso, o CI original será quebrado.

P4: Por que não podemos prometer 100% de sucesso para qualquer descriptografia de CI?

A4: Observação importante: há riscos na descriptografia de IC de qualquer chip. Muitas empresas prometem uma taxa de sucesso de 100% antes da descriptografia do CI. Isso é coisa do passado! A probabilidade de sucesso também é relativa. Até mesmo um processo simples de descriptografia de CI pode falhar devido a um dos fatores. Portanto, a taxa de sucesso de 100% é a palavra de alguns anúncios. Esteja preparado!

P5: Como fazer o pedido de desbloqueio do CI?

A5: O cliente envia o modelo específico do chip - > cotação - > envio de amostras (1-2 peças) - > nós testamos - > confirmação do suporte ao desbloqueio do chip - > o cliente paga 50% do depósito - > início do trabalho - > descriptografia completa - > envio de duas novas amostras para teste - o cliente paga o restante - > envio do programa ao cliente

P6: Posso modificar o programa após o desbloqueio da MCU?

R6: Após o desbloqueio da MCU, a desmontagem obterá a linguagem de montagem, não "C" ou "Java". Se você conseguir entender a linguagem assembly, certamente poderá modificá-la. Você só pode modificar o que é simples no arquivo hexadecimal, como nome, modelo, quantidade etc. Se precisar reverter a programação de arquivos gravados para programas em linguagem C, o custo será muito alto!

P7: Como desbloquear o MCU de criptografia suave?

R7: Alguns chips geralmente são encontrados após o desbloqueio rígido, e o programa também é criptografado. Nesse caso, precisamos de engenheiros de software profissionais para reparar o código para que ele possa funcionar com sucesso! No entanto, algumas MCUs de criptografia suave muito complexas podem não ser 100% reparadas com sucesso.

P8: Posso obter o programa diretamente depois de quebrar o IC?

R8: Observação importante: para chips com longo tempo de entrega de amostras, alto custo de frete, baixo preço de cracking de CI e alta taxa de sucesso de cracking de CI. Os clientes podem solicitar o programa diretamente após a descriptografia. Entretanto, se o teste não for bem-sucedido, o cliente precisará fornecer o produto original ou a placa PCB para nós. Se você não cooperar com o teste, não poderemos reembolsá-lo. Depois de tentarmos determinar se o programa tem problemas ou se há problemas de rachaduras no CI, podemos reembolsar os clientes. Há riscos no desbloqueio de qualquer chip. Não podemos dizer que temos 100% de sucesso!

P9: Responsabilidade legal e acordo de confidencialidade para crackear MCU?

R9: Desde que solicitemos aos clientes que desbloqueiam a MCU que obtenham os chips da MCU por meio de canais legais, e que usem o crack da MCU de forma legal, como conserto de equipamentos quebrados, redesenvolvimento de programas, aprendizado de métodos avançados de programação de outras pessoas ou recuperação de dados perdidos, etc. Quando crackamos a MCU, a associação de descriptografia estipula que os clientes devem fazer o crack para fins legítimos. A MCU desbloqueia um meio legal de entender as informações, mas as informações aprendidas devem estar em conformidade com a lei de propriedade intelectual.

P10: Como pagar pela descriptografia de chip?

R10: Observações sobre o pagamento da descriptografia de chip:

1. Para projetos de chip simples e baratos, podemos fazer a descriptografia e pagar o valor total de uma só vez, e enviaremos o programa;

2. Para a descriptografia de chips complexos e difíceis, recomenda-se que o cliente teste novas amostras após o pagamento do depósito de 50%. Certifique-se de que não há nenhum problema e, em seguida, pague o valor total. Se o cliente insistir em pagar o valor total, obtenha o procedimento do projeto diretamente. Trabalho de acompanhamento, os clientes devem cooperar com nosso trabalho! Caso contrário, ele terá prejuízos e arcará com os riscos.

3. Método de pagamento: PayPal, Alipay, WeChat Pay e outros métodos podem ser aceitos para pequenas quantias, e o banco T / T deve ser usado para grandes quantias.

+86-755-29970700 or +86-(0)18033052758

sales@hitechpcb.com

2F, Building C, Suojia Technology Park, Hangcheng, Bao’an, Shenzhen, Guangdong, China 518126

Chinês

Chinês Inglês

Inglês Russo

Russo Espanhol

Espanhol Português

Português